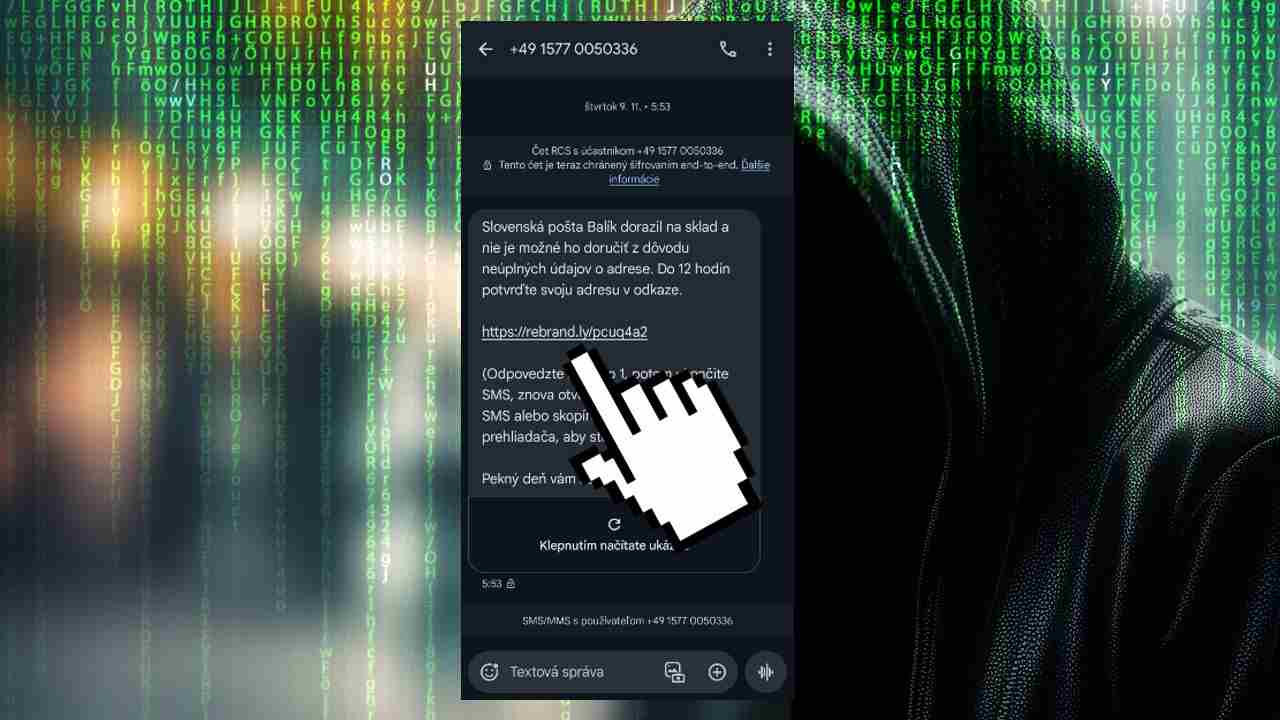

Poliaci ukázali, ako sa ruskí hackeri snažia dostať do ich informačných systémov. Takto to môžu skúsiť aj na vás!

Poliaci ukázali, ako sa ruskí hackeri snažia dostať do ich informačných systémov. Cez falošný e-mail nabádajú obeť, aby si stiahla súbor, ktorý sa tvári ako obrázok. Ide ale inštalačný typ súboru.

Nie je žiadnym tajomstvom, že vojna u nášho východného suseda, presiahla v kybernetickom priestore hranice Ukrajiny. Viacero krajín, ako je napríklad Česko, Poľsko, Nemecko, v posledných dňoch oficiálne obvinili Rusko, že vykonáva na ich území kyperšpionáž a narúša riadny chod viacerých inštitúcií. Ruskí hackeri dokonca útočia aj na Slovensko, prezradil jeden z hlavných spojencov našej krajiny.

Hackeri na to, aby sa dostal do informačných systémov krajín alebo do účtov popredných predstaviteľov, zneužívajú rôzne zraniteľnosti vo softvéri, ako je napríklad chyba v aplikácii Microsoft Outlook, ktorá nesie označenie CVE-2023-23397. Prípadne to skúšajú prostredníctvom sociálneho inžinierstva alebo iných trikov.

Najnovšie Poliaci popísali na svojom webe, CERT Polska, ako sa ruskí hackeri snažia infiltrovať do ich informačných systémov. Samozrejme, typ útoku nižšie, je len jeden z mnohých.

Takto sa ruskí hackeri pokúšajú dostať do informačných systémov Poliakov

Útok nižšie je pripísaný hackerskej skupine APT28, ktorá pôsobí pod krídlami GRU. Pre tých, ktorí nevedia, tak GRU je Glavnoye Razvedyvatelnoye Upravlenie. Inými slovami, ide o hlavné spravodajské riaditeľstvo krajiny.

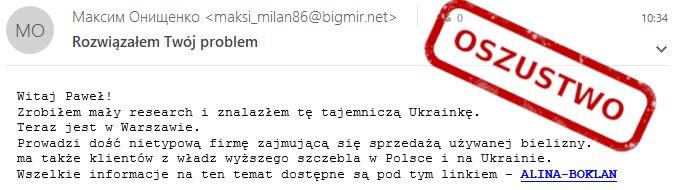

Samotný podvod začína na prvý pohľad nevinným e-mailom. V tomto prípade hackeri poslali vytipovanému cieľu e-mail nižšie.

Neprehliadnite

„Predmet: Váš problém som vyriešil

Ahoj Paweł! Trochu som pátrala a našla som túto záhadnú Ukrajinku. Teraz je vo Varšave. Vedie pomerne nezvyčajnú firmu, ktorá predáva použitú spodnú bielizeň. Má tiež klientov z vyšších kruhov v Poľsku a na Ukrajine. Všetky informácie na túto tému nájdete na tomto odkaze – ALINA-BOKLAN“

Ako uvádza CERT, tak link viedol na doménu „run(.)mocky(.)io“. Ide o stránku, ktorú bežne používajú vývojári na to, aby vytvorili takzvané API. Ide o nástroje pre vývojárov, pomocou ktorých prepájajú rôzne online služby. Ako vysvetľuje web, tak túto doménu zneužili podvodníci len za účelom, aby obeť presmerovali na falošný web. Túto taktiku zneužili hackeri na to, aby sa vyhli detekcii škodlivej stránky.

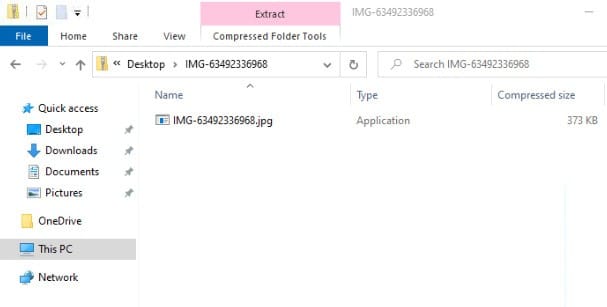

Nakoniec na tomto webe bol prítomný ZIP archív, ktorý bolo potrebné stiahnuť. V ňom bol skomprimovaný súbor, ktorý začínal „IMG“ a končil náhodným číslom, napríklad img-238279780.zip. Po kliknutí na ZIP archív s predvolenými nastaveniami Windows (pozn. Windows predvolene schováva prípony programu), sa obeti zobrazil pohľad nižšie.

Na prvý pohľad sa zdá, že ide o bežný obrázok, ale nie je tomu tak. Ak by ste odkryli príponu, tak by ste zistili, že nekončí príponou „.jpg“, ale .exe. Ide o inštalačný typ súboru, na ktorý keď obeť klikla, tak súbor začal vykonávať úlohy, na ktoré bol navrhnutý.

„Pri spustení (pozn. súboru) sa pokúsi načítať knižnicu WindowsCodecs.dll, ktorú útočníci nahrádzajú inou. Toto je technika známa ako DLL Side-Loading.“, vysvetľujú experti na bezpečnosť. „Jedinou úlohou knižnice DLL je spustiť zahrnutý skript BAT,..“, doplňujú.

Akonáhle dôjde k načítaniu škodlivého skriptu, otvorí sa prehliadač Microsoft Edge, ktorý načíta obsah stránky zakódovaný v base64 na stiahnutie ďalšieho dávkového skriptu.

„Prehliadač zároveň zobrazuje fotografie skutočnej ženy v plavkách spolu s odkazmi na jej skutočné účty na platformách sociálnych médií. To má urobiť naratív útočníkov dôveryhodným a upokojiť ostražitosť príjemcu. Skript uloží stiahnutý súbor s príponou .jpg na disk, zmení príponu z .jpg na .cmd a nakoniec ho spustí.“, vysvetľujú experti na bezpečnosť modus operandi útoku.

Pre tých, ktorí nevedia, tak .cmd je príkazový riadok, cez ktorý môžete vykonávať rôznu aktivitu v počítači. Tento konkrétny skript je prvých niekoľko minút nečinný, no neskôr stiahne ďalší skript pomocou prehliadača Microsoft Edge a spustí ho. Toto správanie následne viackrát opakuje.

Ako vysvetľujú analytici, tak skript, ktorý analyzovali, v konečnom výsledku zbiera informácie z infikovaného zariadenia a tie následne v pravidelných intervaloch odosiela na vzdialený server. Inými slovami, ide o spyware.

Majte preto na pamäti, aby ste neklikali na prílohy priložené v e-maile, ak nepoznáte odosielateľa. Môžete si takto stiahnuť do zariadenia vírus.

Komentáre